Se dice que un ataque reciente contra la infraestructura de correo electrónico de Microsoft por parte de un actor del estado-nación chino identificado como Storm-0558 tiene un alcance más amplio de lo que se pensaba anteriormente.

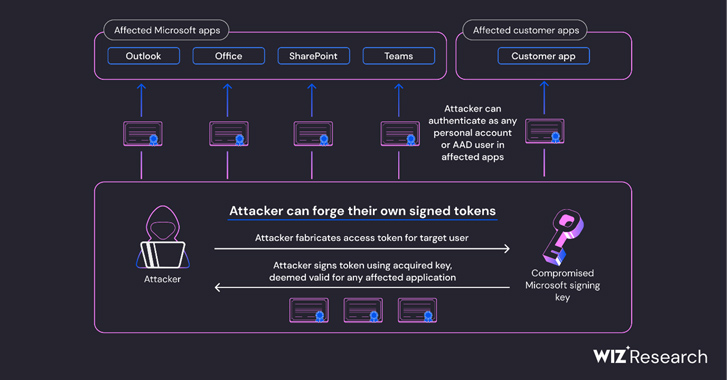

Según la empresa de seguridad en la nube Wiz, una clave de firma de consumidor de cuenta de Microsoft (MSA) inactiva utilizada para generar tokens de Azure Active Directory (Azure AD o AAD) para obtener acceso ilegal a Outlook Web Access (OWA) y Outlook.com puede haber permitido que un adversario genere tokens de acceso para una variedad de aplicaciones de Azure AD.

Esto es incluido Cada aplicación que admita la autenticación de cuentas personales, como OneDrive, SharePoint y Grupos; Aplicaciones de cliente que admiten «Iniciar sesión con la funcionalidad de Microsoft» y aplicaciones multiinquilino bajo ciertas condiciones.

«Todo en el mundo de Microsoft usa tokens de autenticación de Azure Active Directory para el acceso», dijo Amy Ludwig, directora de tecnología y cofundadora de Wiz, en un comunicado. «Un atacante con una clave de firma AAD es el atacante más poderoso que pueda imaginar porque puede acceder a cualquier aplicación, como cualquier usuario. Es una superpotencia de ‘cambio de forma'».

Microsoft reveló la semana pasada que Storm-0558 usó una técnica de falsificación de tokens para extraer datos no clasificados de los buzones de correo infectados, pero los detalles exactos de la campaña de espionaje cibernético aún se desconocen.

El fabricante de Windows dijo que todavía está investigando cómo un adversario pudo obtener la clave de firma del consumidor de MSA. Pero no está claro si la clave sirvió como clave principal para desbloquear el acceso a los datos propiedad de casi dos docenas de empresas.

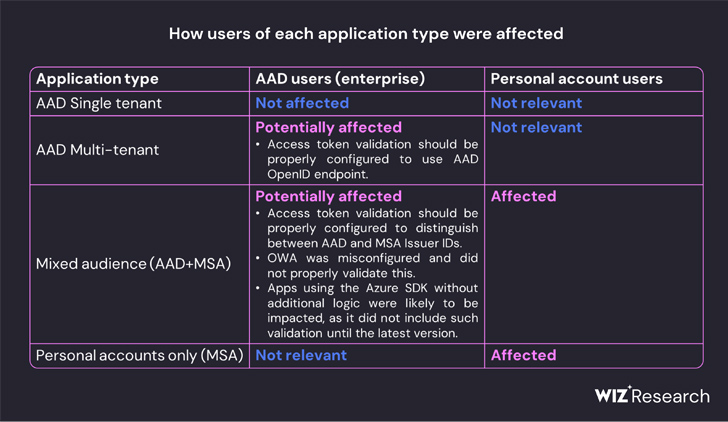

El análisis de Wiz llena algunos espacios en blanco, y la compañía dice que «todas las aplicaciones de Azure Personal Account v2.0 se basan en un catálogo 8 claves públicasY todas las aplicaciones Azure multi-tenant v2.0 habilitadas para cuentas de Microsoft dependen del catálogo 7 Teclas generales.»

Microsoft modificó una de las claves públicas enumeradas (miniatura: «d4b4cccda9228624656bff33d8110955779632aa») Al menos desde 2016 Entre el 27 de junio de 2023 y el 5 de julio de 2023, la empresa afirmó haber retirado la clave MSA durante el mismo período.

«Aunque la clave comprometida obtenida por Storm-0558 era una clave privada diseñada para el inquilino MSA de Microsoft en Azure, pudo firmar tokens OpenID v2.0 para varios tipos de aplicaciones de Azure Active Directory», dijo Wiz.

Escudo contra las amenazas internas: Master Sass Security Posture Management

¿Preocupado por las amenazas internas? ¡Te tenemos cubierto! Únase a este seminario web para explorar estrategias prácticas y secretos para la seguridad proactiva a través de la gestión de la postura de seguridad de SaaS.

«Storm-0558 pudo obtener acceso a una de varias claves destinadas a firmar y validar tokens de acceso de AAD. Se confía en la clave comprometida para firmar cualquier token de acceso de OpenID v2.0 para cuentas individuales y aplicaciones de AAD de audiencias mixtas (multiinquilino o cuenta individual).»

Esto significa que, teóricamente, podría permitir que los actores malintencionados generen tokens de acceso para el consumo en cualquier aplicación que dependa de la plataforma de identidad de Azure.

Peor aún, las audiencias mixtas y las cuentas privadas de Microsoft OpenID v2.0 podrían haber armado la clave privada comprada para generar tokens para autenticarse como cualquier usuario en una aplicación afectada que confía en los certificados.

«Las claves de firma del proveedor de identidad son probablemente los secretos más poderosos del mundo moderno», dijo Shir Tamari, investigadora de seguridad de Wiz. «Con las claves del proveedor de identidad, puede tener acceso instantáneo a todo, en un solo salto, a cualquier buzón de correo electrónico, servicio de archivos o cuenta en la nube».

«Evangelista de viajes sin complejos. Creador amigable con los hipster. Aficionado al café. Lector sutilmente encantador».