Los investigadores creen que los piratas informáticos con vínculos con el gobierno de Corea del Norte están impulsando una versión troyanizada de la aplicación de red Putty en un intento de infiltrarse en las redes de las empresas que quieren espiar.

Investigadores de la empresa de seguridad Montiant dijo el jueves Al menos un cliente tiene un empleado que instaló accidentalmente una aplicación de red falsa. El incidente dejó al empleador vulnerable a una puerta trasera rastreada por los investigadores como Airdry.v2. Archivo enviado por un grupo de pistas Mandiant como UNC4034.

«Sospechamos de una conexión de Corea del Norte entre UNC4034 y los grupos de amenazas», escribieron los investigadores del instituto. «Las URL de AIRDRY.V2 C2 pertenecen a una infraestructura web comprometida utilizada anteriormente por estos grupos y reportada en múltiples fuentes OSINT».

Los actores han amenazado con hacerse pasar por reclutadores en Amazon. Enviaron un mensaje a través de WhatsApp al objetivo que envió el archivo amazon_assessment.iso. Los archivos ISO se han utilizado cada vez más para infectar computadoras con Windows en los últimos meses porque, de forma predeterminada, al hacer doble clic en ellos, se cargarán como una máquina virtual. Entre otras cosas, la imagen contenía un archivo ejecutable titulado PuTTY.exe.

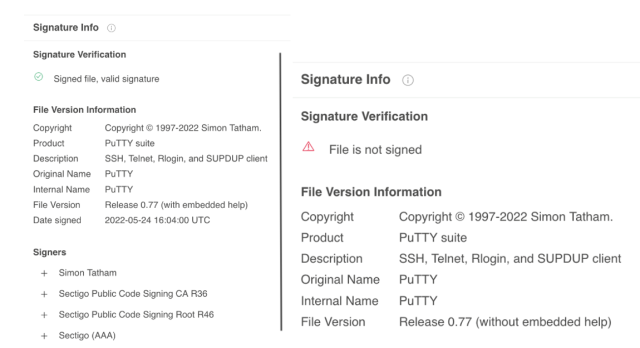

Putty es una utilidad de telnet y shell seguro de código abierto. Sus versiones seguras están firmadas por el desarrollador oficial. La versión enviada en un mensaje de WhatsApp no está firmada.

montante

El archivo ejecutable instaló la última versión de Airdry, una puerta trasera que el gobierno de EE. UU. atribuyó al gobierno de Corea del Norte. La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. tiene una explicación Aquí. Existe el Equipo de Respuesta a Emergencias de la Comunidad de Japón Esto es Descripción de la puerta trasera, que también es monitoreada por BLINDINGCAN.

«Aficionado a la comida. Defensor del tocino. Emprendedor autónomo. Nerd zombi incondicional. Explorador. Aficionado a las redes sociales. Pensador amigable con los hipster».